Oh chouette, ça faisait longtemps ! Des chercheurs de Nao Sec ont découvert une faille 0day actuellement utilisée par des cybercriminels, qui permet de prendre entièrement la main sur un ordinateur équipé de Windows.

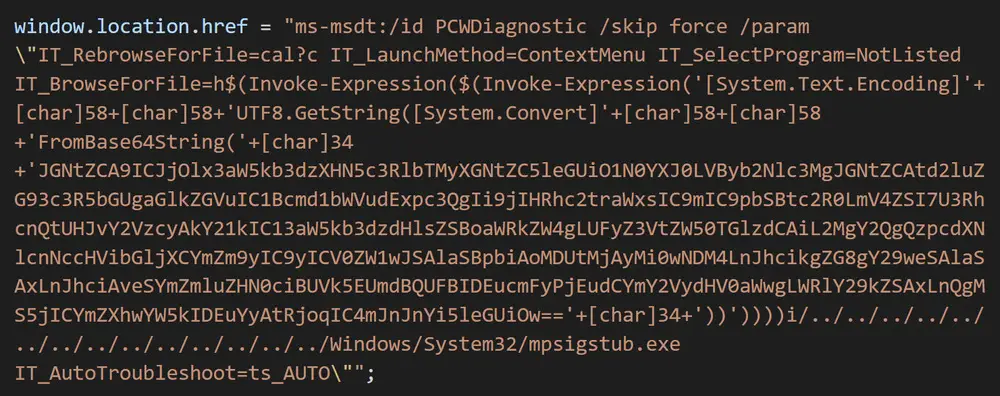

La vulnérabilité se situe dans l’outil de diagnostic et de support de Microsoft (MSDT) et peut être exploitée à l’aide d’un document Word piégé. Ainsi en ouvrant le document ou simplement sa prévisualisation, cela va automatiquement ouvrir une URI contenant du code Powershell malicieux qui s’exécutera et permettra à l’attaquant d’être admin sur la machine ciblé. Je vous laisse consulter la CVE-2022-30190 pour ceux qui veulent ainsi que ce thread Twitter qui explique en détail son fonctionnement.

Il y a même un PoC disponible ici.

Alors évidemment, si j’écris cet article, ce n’est pas pour vous dire de passer sous Linux, hein, mais plutôt pour vous expliquer comment bloquer temporairement l’exploitation de cette faille 0day en attendant que Microsoft se bouge les fesses. C’est important, car comme je vous le disais en intro, la faille est activement exploitée.

Pour cela rien de plus simple. Ouvrez une invite de commande en Administrateur, puis faites une sauvegarde de la clé de registre avec la commande :

reg export HKEY_CLASSES_ROOT\\ms-msdt search-ms.regEt ensuite, on va la supprimer comme ceci :

reg delete HKEY_CLASSES_ROOT\\ms-msdt /fEt vous voilà protégé jusqu’à nouvel ordre.

0 Commentaires